Anbieter zum Thema

Der Angriff

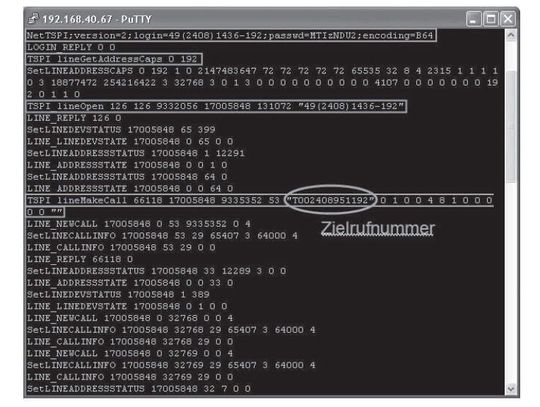

Der einfachste Angriff besteht nun in der Reproduktion der vorher aufgezeichneten CTI-Pakete mit minimalen Änderungen, die sich nur auf die Zielrufnummer beziehen. Es genügt eine Telnet-Sitzung auf den Port 26535 zu starten und die Paketinhalte per Telnet an den CAP-Server zu senden.

Die in Abbildung 5 dargestellte Telnet-Verbindung zeigt die Interaktionen des Angreifers rot eingerahmt. Es ist zu erkennen, dass nach dem Schritt 4, d.h. nach dem Aufruf von TSPI_lineMakeCall, ein Telefongespräch zustande gekommen ist. Demnach konnte der Angreifer das Benutzertelefon unter seine Kontrolle bringen.

Ohne zusätzliche Informationen über das verwendete Protokoll besteht für den Angreifer lediglich die Möglichkeit zur Initiierung eines Anrufs vom Benutzertelefon. Mit Insiderwissen oder Reverse Engineering sind weitergehende Möglichkeiten denkbar, die zu Identitätsdiebstahl, Gesprächsübernahme, Dreierkonferenz, Rufumleitung, Rufweiterleitung, etc. führen. Die einzige Bedingung ist, dass die (CTI-)Merkmale vom System für die Endgeräte und die jeweiligen Nutzer freigeschaltet sein müssen.

Schutzmaßnahmen

Der hier beschriebene Angriff auf den Siemens HiPath CAP Server in der Version 3.0 erfolgte auf ein System mit Default-Sicherheitseinstellungen. Das Resultat bestätigt eindeutig, dass diese ungenügend sind und dementsprechend angepasst werden müssen.

In den Konfigurationseinstellungen im HiPath CAP Management besteht die Möglichkeit zwischen den folgenden Sicherheitsstufen auszuwählen:

- Stufe 0 (Default-Einstellung): keine Verschlüsselung, keine Authentisierung, keine Autorisierung

- Stufe 1: Verschlüsselung, keine Authentisierung, keine Autorisierung

Es ist klar, das selbst die „hohe“ Sicherheitsstufe aufgrund der fehlenden Authentisierung keine ausreichende Sicherheit bietet. Gewisse Angriffe, wie der Zugriff durch nicht autorisierte Applikationen oder Man-In-The-Middle-Attacken sind trotzdem möglich.

weiter mit: Sicherheitsmängel bei Cisco

Artikelfiles und Artikellinks

(ID:2014769)

:quality(80)/p7i.vogel.de/wcms/99/ab/99ab960dc06510df4b8a1408fb816382/0126822685v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/1f/c61fa9e09fbfcdbf0ea821ac6b630aef/0126873569v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/02/5d02e24caafc3a16fc10fc839726c1d5/0127065525v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/b8/10b8f6fcd8e93dbfbab834c47b599830/0129095439v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd9bbec53654083df8770aecac691a/0129224068v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/7d/a17d7fd021921c33db99ee4aeb41bb30/0128573226v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/32/5e/325e7dc99010c393d153ce94336c9924/0129346618v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/83/fa832a75d3b143390e952ad803ea272c/0129257608v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/e8/28e83bbfac2c484ed4864fe7de55d39c/0129243647v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/b7/ccb7dd07088b3c2a8890a04d5f304aa6/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cb/e7cbc544dd0b1c73e109cff650728eb4/0129422443v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/50/f350bd81b39d040543e8f7337584cda0/0129348689v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/9a/d99a053e7c8d89c7a77c6813cd6fd153/0129431972v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/90/1d90da2ea811074da0ba9707b8b2b54c/0128930781v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/b1/63b1a1b40a0e1b0c1e3e5db3f4ca9e65/0129432487v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/41/de/41de964aab28b05865562fd8c190a409/0129259457v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/6b/ad6bcd9a4a71813986e0c50836881e9f/0125105677v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/51/3551092f2bcf24a479b40174f1462f76/0129052509v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e5/a0/e5a0f4de62a580ed71280869402a9b64/0129197312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/58/90/589012e9659a67c828b52806b2ae94fe/0129143628v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/21/47/2147cbdfbcf0e9222f7372a69e3c68df/0129440963v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/ca/38ca305fdd9ec806f05b75bb7e5ce3cb/0129229797v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/6e/a86e3402f17319013d3788295086cc78/0129232045v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/0b/190bfaf5cb55e2add9ddfc2f2a071e87/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/f2/6bf2e81dc29df8c268253e4d78572a63/0128027687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a6/ef/a6ef3ae30344765b5f0b596294fc048d/0129335073v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/05/a7052150963766d5f9c051fda4fa0360/0129099772v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/18/fc/18fcff49f531de7e54368f6d7ad3012a/0129243939v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/11/b9115df1d2563d3f5f0135fc29466adb/0129435205v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b7/03/b703960e0f6b855b0254135a20288b0c/0128930508v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd4200c21c0a24391b4511119bc030/0128991187v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/a8/9ba84bf777968072ccdbcc132daa2fcb/0127162321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/72/957207921b8d4f4428efb3e4db15e0cb/0127035831v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/49/1d496e609b35555daa3c66e6be284615/0125731250v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/ad/74adcf5806773cf13b467dc9819cdc73/0126687751v1.jpeg)