Anbieter zum Thema

Ein konkretes Beispiel: CTI-Sicherheit auf dem Prüfstand

Um die Angriffsmöglichkeiten auf ein ungeschütztes UC-System zu illustrieren, wird im Folgenden anhand einer konkreten Hersteller-Lösung gezeigt, wie ein CTI-Benutzer kompromittiert werden kann. Betrachtet wird die Telefonsteuerung über ein Mehrplatzsystem. Hierzu wird ein CTI-Server benötigt, der als Vermittler zwischen TK-Anlage, dem eigentlichen Benutzerarbeitsplatz und ggf. weiteren IT-Servern, mit Verzeichnis- oder CRM-Diensten dient.

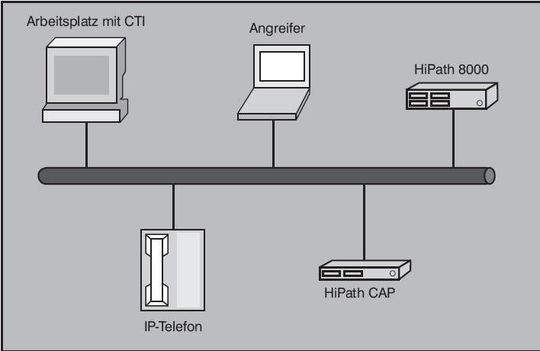

Der Versuchsaufbau umfasst eine „Siemens HiPath8000“ als IP-PBX, den „Siemens HiPath CAP“-Server als CTI-Server, beziehungsweise Middleware, ein „Siemens OptiPoint“-IP-Telefon mit CTI-Freigabe und einen Arbeitsplatz, der über einen Siemens TAPI-Treiber CTI-Funktionalität anbietet, also insbesondere die Möglichkeit zur Steuerung des IP-Telefons.

In diesem Szenario besitzt der Angreifer Netzwerkzugang und hat die Möglichkeit, die CTI-Kommunikation, zwischen Arbeitsplatz und CTI-Server, mitzuhören. Dies kann im Vorfeld des eigentlichen Angriffs durch SwitchPort Mirroring, ARP Poisioning, MAC Flooding oder sonstige Attacken zur Beeinflussung der Netzwerkkommunikation erfolgt sein, die hier nicht betrachtet werden. Der Versuchsaufbau ist in Abbildung 3 dargestellt.

CTI-Verbindungsaufbau

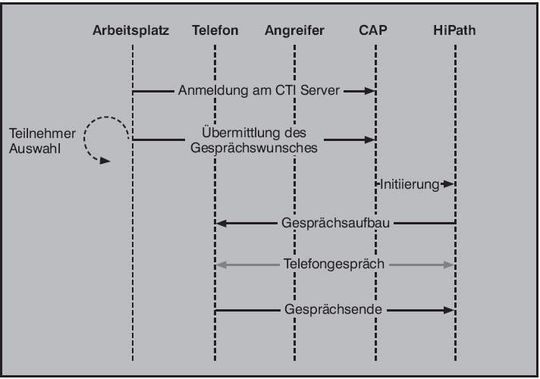

Ein Anruf, der via CTI-Steuerung eingeleitet wird, durchläuft eine Reihe von Schritten, die die Beteiligung aller Komponenten des Versuchsaufbaus erfordert – den Angreifer mal ausgenommen. Zu Beginn meldet sich der Benutzer am CTI-Server an. Wählt der Benutzer im Folgenden einen Gesprächsteilnehmer aus, so wird der Vermittlungswunsch an den CTI-Server übermittelt.

Im Anschluss übermittelt dieser der HiPath 8000 die Gesprächsdaten und initiiert damit den Verbindungsaufbau. Die HiPath 8000 leitet den Verbindungswunsch an das Telefon des Benutzers und baut eine Verbindung zum Gesprächspartner auf. Wird der Telefonhörer aufgelegt, signalisiert das Telefon der HiPath 8000 das Gesprächsende. Abbildung 6 zeigt diesen vereinfachten Verbindungsaufbau.

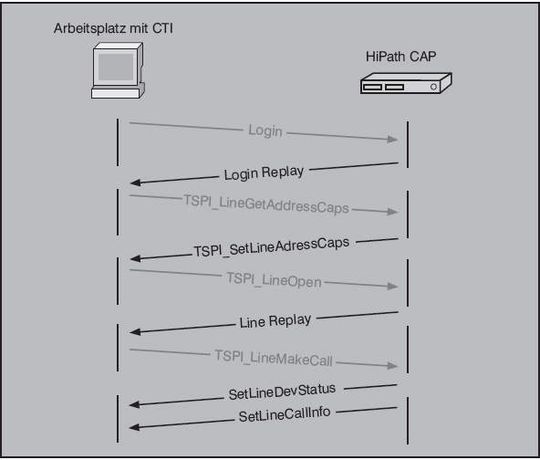

Ein Mitschnitt des Netzwerkverkehrs zwischen der Arbeitsstation und dem CTI-Server ermöglicht einen detaillierten Blick auf die ausgetauschten Informationen, die in diesem Szenario auch dem Angreifer zur Verfügung stehen, da er Zugriff auf das Kommunikationsnetzwerk besitzt. Die Analyse des Mitschnittes liefert den in Abbildung 10/5 skizzierten Verbindungsaufbau zwischen Arbeitsplatzrechner und HiPath CAP Server.

Für das angestrebte Ziel, die Kompromittierung eines CTI-Benutzers, werden im Folgenden nur die vom Arbeitsplatz gesendeten Pakete näher betrachtet, da diese ausreichen um das Benutzertelefon unter die Kontrolle des Angreifers zu bringen.

Im ersten Schritt sendet der Arbeitsplatzrechner ein „Login-Paket“ an die HiPath CAP, welche mit einem „Login Reply“ antwortet. Das „Login-Paket“ enthält neben den Informationen über das verwendete Protokoll (NetTSPI in Version 2) auch den Benutzernamen und das zugehörige Passwort des Benutzers, sowie die verwendete Passwortkodierung, hier Base 64.

NetTSPI;version=2;login=49(2408)1436-192;passwd=MTIzNDU2;encoding=B64

Der Login entspricht hier der Telefonnummer des Benutzers und das Passwort muss für diesen Angriff eigentlich nicht im Klartext vorliegen. Eine Dekodierung stellt jedoch auch kein Hindernis dar, da der entscheidende Hinweis auf die Base64-Kodierung im Login-Paket freundlicherweise geliefert wird.

Im Internet finden sich hinreichend viele Tools, um aus „MTIzNDU2“ das Passwort im Klartext „123456“ zu ermitteln.

Im zweiten Schritt werden die unterstützten Telefonie-Funktionen des Endgerätes abgefragt. In diesem Kontext ist es wichtig zu wissen, dass

- ein Benutzer über mehrere Endgeräte verfügen kann,

- jedes dieser Endgerät über mehrere Rufnummern besitzen kann,

- und das jeder Rufnummer verschiedene Funktionen, wie z.B. Rufübernahme, Konferenz, etc., zugeordnet werden können.

Aus diesem Grund muss sowohl die Rufnummern- als auch die Endgeräte-ID spezifiziert werden.

TSPI_lineGetAddressCaps 0 192

Die Rufnummern-ID ist die 0 und das Endgerät wird mit der 192 adressiert.

Im dritten Schritt wird eine Leitung angefordert und dieser ein LineHandle zugewiesen.

TSPI_lineOpen 5 5 9332056 15903128 131072 „49(2408)1436-192“

Das LineHandle ist hier 15903128. Die Bedeutung der anderen Parameter ist an dieser Stelle irrelevant.

Nun kann, im vierten Schritt, das eigentliche Telefongespräch eingeleitet werden. Dazu werden das zuvor definierte LineHandle und die Zielrufnummer angegeben.

TSPI_lineMakeCall 65672 15903128 9335352 1 „T0951192“ 0 1 0 0 4 8 1 0 0 0 0 0 „“

Das LineHandle 15903128, definiert in Schritt drei, muss wieder übereinstimmen. Die angegebene Zielrufnummer „T0951192“ kann beliebig abgeändert werden, wobei das Präfix „T“ bleibt und die nachfolgende Null die Amtsleitung belegt.

Die gesammelten Informationen ermöglichen dem Angreifer die Kontrolle über das Endgerät 192 zu erhalten. Neben den eigentlichen Paketdaten, erlangt der Angreifer Kenntnis über die IP-Adresse und den verwendeten Port am HiPath CAP Server (hier 26535) auf dem der CTI-Dienst Verbindungen entgegennimmt.

Weiter mit: Der Angriff

Artikelfiles und Artikellinks

(ID:2014769)

:quality(80)/p7i.vogel.de/wcms/99/ab/99ab960dc06510df4b8a1408fb816382/0126822685v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/1f/c61fa9e09fbfcdbf0ea821ac6b630aef/0126873569v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/02/5d02e24caafc3a16fc10fc839726c1d5/0127065525v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/b8/10b8f6fcd8e93dbfbab834c47b599830/0129095439v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd9bbec53654083df8770aecac691a/0129224068v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/7d/a17d7fd021921c33db99ee4aeb41bb30/0128573226v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/32/5e/325e7dc99010c393d153ce94336c9924/0129346618v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/83/fa832a75d3b143390e952ad803ea272c/0129257608v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/e8/28e83bbfac2c484ed4864fe7de55d39c/0129243647v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/b7/ccb7dd07088b3c2a8890a04d5f304aa6/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cb/e7cbc544dd0b1c73e109cff650728eb4/0129422443v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/50/f350bd81b39d040543e8f7337584cda0/0129348689v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/9a/d99a053e7c8d89c7a77c6813cd6fd153/0129431972v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/90/1d90da2ea811074da0ba9707b8b2b54c/0128930781v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/b1/63b1a1b40a0e1b0c1e3e5db3f4ca9e65/0129432487v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/41/de/41de964aab28b05865562fd8c190a409/0129259457v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/6b/ad6bcd9a4a71813986e0c50836881e9f/0125105677v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/51/3551092f2bcf24a479b40174f1462f76/0129052509v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e5/a0/e5a0f4de62a580ed71280869402a9b64/0129197312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/58/90/589012e9659a67c828b52806b2ae94fe/0129143628v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/21/47/2147cbdfbcf0e9222f7372a69e3c68df/0129440963v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/ca/38ca305fdd9ec806f05b75bb7e5ce3cb/0129229797v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/6e/a86e3402f17319013d3788295086cc78/0129232045v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/0b/190bfaf5cb55e2add9ddfc2f2a071e87/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/f2/6bf2e81dc29df8c268253e4d78572a63/0128027687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a6/ef/a6ef3ae30344765b5f0b596294fc048d/0129335073v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/05/a7052150963766d5f9c051fda4fa0360/0129099772v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/18/fc/18fcff49f531de7e54368f6d7ad3012a/0129243939v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/11/b9115df1d2563d3f5f0135fc29466adb/0129435205v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b7/03/b703960e0f6b855b0254135a20288b0c/0128930508v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd4200c21c0a24391b4511119bc030/0128991187v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/a8/9ba84bf777968072ccdbcc132daa2fcb/0127162321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/72/957207921b8d4f4428efb3e4db15e0cb/0127035831v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/49/1d496e609b35555daa3c66e6be284615/0125731250v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/ad/74adcf5806773cf13b467dc9819cdc73/0126687751v1.jpeg)