Anbieter zum Thema

Computer Telephony Integration (CTI)

Computer Telephony Integration (CTI) ermöglicht die Steuerung eines Telefons von einem PC aus. Dies umfasst insbesondere den automatischen Aufbau, die Annahme und Beendigung von Telefongesprächen, den Aufbau von Telefonkonferenzen, Anrufjournale, Telefonbuchdienste, sowie die Weitervermittlung von Gesprächen.

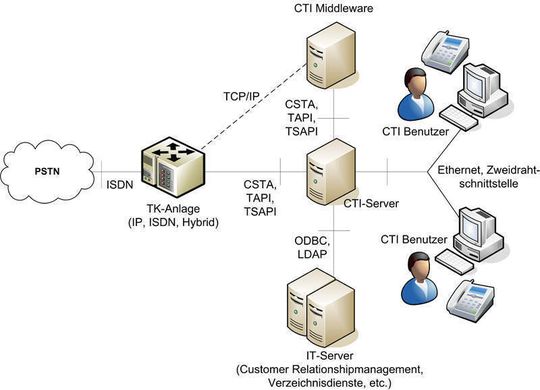

Es wird zwischen Einzelplatzlösungen (First Party Call Control) und Mehrplatzlösungen (Third Party Call Control) unterschieden. Bei Einzelplatzlösungen ist das Telefon entweder im Computer integriert oder direkt mit diesem verbunden. In diesem Fall kann eine CTI-Applikation lediglich das mit dem Computer verbundene Telefon steuern. Bei Mehrplatzlösungen ist in der Regel ein sogenannter CTI-Server zwischen dem Computernetzwerk und dem Telefonnetz beziehungsweise der Telefonanlage geschaltet. Dies erlaubt zusätzlich zur Kontrolle des eigenen Telefons grundsätzlich auch die Steuerung anderer Apparate.

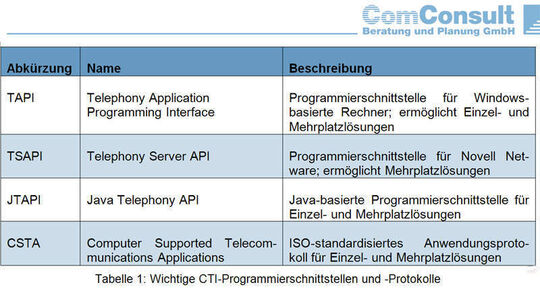

Zur Kopplung von Computer und Telefon, beziehungsweise von CTI-Server und TK-Anlage, wurden eine Reihe von Protokollen und Programmierschnittstellen (APIs) entwickelt, deren bekannteste Vertreter in Tabelle 1 zusammengefasst sind.

CTI-APIs und -Protokolle

TAPI bietet Entwicklern von Windows-basierten CTI-Anwendungen eine generische Schnittstelle zur Nutzung von Telefoniediensten in Einzel- und Mehrplatzszenarien. Die Spezifikation umfasst Funktionen zur Abfrage und Steuerung von Telefonen, Verbindungen und Konferenzschaltungen sowie zur Behandlung von Call-Center-spezifischen Aufgaben, wie bei der Abfrage des Agentenstatus. Mithilfe dieses Funktionssatzes können von der einfachen Modemsteuerung bis hin zu komplexen Call Center Anwendungen eine Vielzahl von CTI-Applikationen implementiert werden.

Da TAPI nur eine Programmierschnittstelle darstellt, benötigt ein lauffähiges Programm einen so genannten Telephony Service Provider (TSP). Dies ist eine Art Treiberprogramm, das die Funktionsaufrufe der CTI-Anwendung in Kommandos für das zu steuernde Gerät umsetzt.

Dieses Treiberprogramm wird in der Regel vom Hersteller der TK-Anlage beziehungsweise des zu steuernden Geräts bereitgestellt, da praktisch jeder Hersteller sein eigenes Protokoll zur Verbindungskontrolle implementiert und diese proprietären Schnittstellen in der Regel auch nicht veröffentlicht werden. Ohne zusätzliche Maßnahmen ist die Vertraulichkeit und Integrität der Daten, die über eine solche CTI-Verbindung transportiert werden, damit abhängig vom Hersteller, beziehungsweise vom Produkt. Eine ungesicherte CTI-Verbindung erlaubt unter anderem das Mitlesen von Anrufdaten und sogar die Steuerung eines fremden Telefons, beispielsweise zur Initiierung eines Anrufs.

Vergleichbar mit TAPI stellen TSAPI und JTAPI ebenfalls Programmierschnittstellen bereit, die über spezielle Treiberkomponenten Funktionsaufrufe auf herstellerspezifische Protokolle umsetzen. Unterschiede zu TAPI bestehen hauptsächlich im angebotenen Funktionsumfang sowie im Einsatzgebiet.

So wurde TSAPI für den Einsatz in Umgebungen von „Novell Netware“ entwickelt. Zudem bietet es keine Unterstützung für First Party Call Control, da es primär für den Einsatz in Call Center Umgebungen gedacht ist.

JTAPI hingegen unterstützt sowohl Einzel- als auch Mehrplatzlösungen, wobei für die CTI-Applikationen die Verwendung der Programmiersprache Java vorgesehen ist. Da diese Schnittstellen wie TAPI einen Treiber benötigen, der die Kommunikation mit der TK-Anlage übernimmt, ist die Sicherheit der CTI-Verbindung auch hier herstellerabhängig.

Im Gegensatz zu TAPI, TSAPI und JTAPI ist CSTA keine API sondern ein Protokoll der Anwendungsschicht. Der ISO-Standard CSTA spezifiziert die unterstützte Funktionalität sowie die zugehörigen Daten. Die Funktionalität umfasst dabei unter anderem die Verbindungskontrolle, die Endgerätekontrolle, die Überwachung von Endgeräten und Verbindungen sowie die Abrechnung von Verbindungsdaten.

CSTA unterstützt sowohl Einzel- als auch Mehrplatzlösungen. Die Spezifikation gibt keine Mechanismen für den Transport von CSTA-Nachrichten vor. Das heißt insbesondere, dass die Vertraulichkeit und Integrität der Daten ähnlich wie bei den beschriebenen APIs von den jeweiligen Herstellern der CTI-Server und TK-Anlagen abhängt.

Die in der Abbildung dargestellte Anbindung über eine CTI-Middleware ist nur dann erforderlich, wenn die TK-Anlage nicht über die verbreiteten CTI-Schnittstellen verfügt. Neben den genannten CTI-Protokollen werden in diesem Szenario zwei weitere Schnittstellen für die Anbindung an ein IT-System verwendet: LDAP (Lightweight Directory Access Protocol) und ODBC (Open Database Connectivity).

Diese Art der Kopplung ist gerade bei CTI-Systemen sehr häufig vorzufinden, da etwa Agentenarbeitsplätze in Call Centern mit Kundendatenbanken und anderen IT-Systemen verbunden werden. Beispielsweise kann über eine automatische Anrufer-Identifikation der passende Datensatz mit Kundendaten, Anrufhistorie, Vertragsdaten und mehr aus einer Datenbank auf den Bildschirm gebracht werden.

Die Anbindungen an solche Datenbanken erfolgt in der Regel über standardisierte Protokolle wie das bereits genannte LDAP oder über APIs wie ODBC. LDAP erlaubt die Abfrage und die Modifikation von Informationen eines Verzeichnisdienstes. ODBC ist eine standardisierte Datenbankschnittstelle, die SQL als Datenbanksprache verwendet. ODBC bietet also – vergleichbar mit TAPI – eine Programmierschnittstelle (API), die es einem Programmierer erlaubt, seine Anwendung relativ unabhängig vom verwendeten Datenbankmanagementsystem (DBMS) zu entwickeln, wenn dafür ein ODBC-Treiber existiert.

Ohne zusätzliche Maßnahmen ist die Vertraulichkeit und Integrität der Daten, die über eine ODBC-Verbindung transportiert werden, abhängig vom Hersteller des DBMS, genauer: vom konkreten Produkt. LDAP hingegen sieht den Einsatz von TLS und SSL zur Authentisierung und Verschlüsselung vor.

weiter mit: Simple Object Access Protocol (SOAP)

Artikelfiles und Artikellinks

Link: ComConsult

(ID:2014734)

:quality(80)/p7i.vogel.de/wcms/99/ab/99ab960dc06510df4b8a1408fb816382/0126822685v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/1f/c61fa9e09fbfcdbf0ea821ac6b630aef/0126873569v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/02/5d02e24caafc3a16fc10fc839726c1d5/0127065525v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/10/b8/10b8f6fcd8e93dbfbab834c47b599830/0129095439v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd9bbec53654083df8770aecac691a/0129224068v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/7d/a17d7fd021921c33db99ee4aeb41bb30/0128573226v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/32/5e/325e7dc99010c393d153ce94336c9924/0129346618v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/83/fa832a75d3b143390e952ad803ea272c/0129257608v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/e8/28e83bbfac2c484ed4864fe7de55d39c/0129243647v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/b7/ccb7dd07088b3c2a8890a04d5f304aa6/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/cb/e7cbc544dd0b1c73e109cff650728eb4/0129422443v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/50/f350bd81b39d040543e8f7337584cda0/0129348689v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/9a/d99a053e7c8d89c7a77c6813cd6fd153/0129431972v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/90/1d90da2ea811074da0ba9707b8b2b54c/0128930781v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/b1/63b1a1b40a0e1b0c1e3e5db3f4ca9e65/0129432487v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/41/de/41de964aab28b05865562fd8c190a409/0129259457v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/6b/ad6bcd9a4a71813986e0c50836881e9f/0125105677v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/51/3551092f2bcf24a479b40174f1462f76/0129052509v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e5/a0/e5a0f4de62a580ed71280869402a9b64/0129197312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/58/90/589012e9659a67c828b52806b2ae94fe/0129143628v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/21/47/2147cbdfbcf0e9222f7372a69e3c68df/0129440963v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/ca/38ca305fdd9ec806f05b75bb7e5ce3cb/0129229797v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/6e/a86e3402f17319013d3788295086cc78/0129232045v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/0b/190bfaf5cb55e2add9ddfc2f2a071e87/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/f2/6bf2e81dc29df8c268253e4d78572a63/0128027687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a6/ef/a6ef3ae30344765b5f0b596294fc048d/0129335073v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/05/a7052150963766d5f9c051fda4fa0360/0129099772v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/18/fc/18fcff49f531de7e54368f6d7ad3012a/0129243939v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/11/b9115df1d2563d3f5f0135fc29466adb/0129435205v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b7/03/b703960e0f6b855b0254135a20288b0c/0128930508v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd4200c21c0a24391b4511119bc030/0128991187v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/a8/9ba84bf777968072ccdbcc132daa2fcb/0127162321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/72/957207921b8d4f4428efb3e4db15e0cb/0127035831v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/ad/74adcf5806773cf13b467dc9819cdc73/0126687751v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bf/4f/bf4f5be8fad0a69d0478c4f1e2bf8a21/0125592460v1.jpeg)