Anbieter zum Thema

Eintritt per Autoconnect

Wer die Autoconnect-Funktion in den Default-Einstellungen des Betriebssystems eines Notebooks aktiviert, löst automatisch die Verbindungssuche des Geräts aus. Jeder WLAN-Adapter dockt an dem AP mit dem stärksten Signal an, egal ob es sich um einen bekannten oder fremden AP handelt. Im schlimmsten Fall verbirgt sich ein Hacker dahinter auf der Suche nach Verbindungsdaten. „Aus Netzwerksicht ist jedes fremde Gerät ein potentieller Eindringling“, sagt Thomas Boele von Cisco.

Wie aber erkennt man rogue Access Points und Rogue Clients im WLAN? Laut Boele gibt es mehrere Möglichkeiten, rogue Access Points und rogue Clients im Netz zu erkennen. Am weitesten verbreitet sind Netzwerk-Scanner, die in einer drahtlosen Infrastruktur nach rogue APs fahnden. „Jeder Access Point muss alle 100 Millisekunden Beacons versenden, anhand derer man erkennen kann, welche Systeme verfügbar sind“, sagt Boele. Der so genannte Beacon-Frame enthält den Netzwerknamen und weitere, konfigurierbare Erkennungsmerkmale.

Schurken agieren im Verborgenen

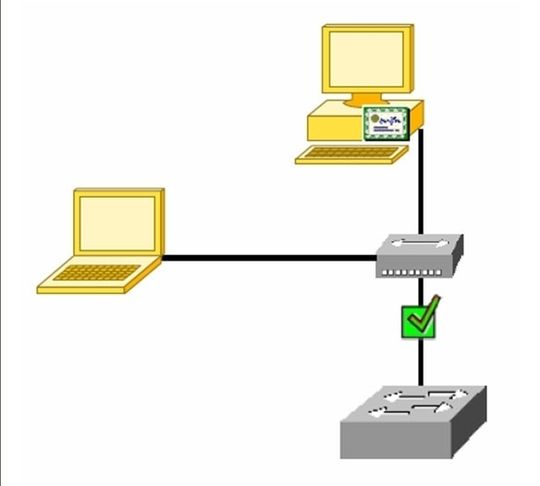

Schwieriger wird es in größeren Netzumgebungen mit Hunderten von APs und WLAN Controller Infrastruktur. In diesem Fall lassen sich die von einem DHCP-Server (Dynamic Host Configuration Protocol) verteilten IP-Adressen an einen Rogue-Detector weitergeben, der die angeschlossenen und konfigurierten Netze nach ARP-Reuquests (Adress Resolution Protocol) und ARP-Replies durchsuchen kann und somit die Lokation eines unbekannten rogue APs identifiziert.

Stammt die IP- oder MAC-Adresse von einem registrierten DHCP-Server, gibt es keinen Anlass zur Besorgnis. Allerdings kennen Admins auch Fälle, bei denen der DHCP-Dienst ohne Wissen der Netzverantwortlichen aktiviert war und fremden Client-Rechnern die benötigten IP-Adressen zugeteilt hat.

Doch gibt es für vorsichtige, vielleicht übervorsichtige Netzadmins, die der automatischen Namenserteilung durch den DHCP-Dienst nicht trauen, nur eine Radikalmaßnahme: DHCP abschalten und auf die dynamische Zuweisung verzichten.

(ID:2012004)

:quality(80)/p7i.vogel.de/wcms/99/ab/99ab960dc06510df4b8a1408fb816382/0126822685v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/1f/c61fa9e09fbfcdbf0ea821ac6b630aef/0126873569v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/02/5d02e24caafc3a16fc10fc839726c1d5/0127065525v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd9bbec53654083df8770aecac691a/0129224068v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/7d/a17d7fd021921c33db99ee4aeb41bb30/0128573226v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/08/8d/088d5d8bbfa077d1c55554f9c131896e/0128890681v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/83/fa832a75d3b143390e952ad803ea272c/0129257608v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/e8/28e83bbfac2c484ed4864fe7de55d39c/0129243647v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/b7/ccb7dd07088b3c2a8890a04d5f304aa6/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/03/6603dcf5811b0544dfe74ea606fc54a5/0128470202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/21/47/2147cbdfbcf0e9222f7372a69e3c68df/0129440963v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/86/1e/861ec0fce3cbecbcbeca23425faf382b/0129105041v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/90/1d90da2ea811074da0ba9707b8b2b54c/0128930781v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/9c/a79c0e47f3a405479ea5b3d7da1f3674/0128841393v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/cf/efcfa5ddc154ba99d775270bf566be0c/0129203790v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/f0/29f00a02206c7d6533687ce5d418fa73/0124488120v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/51/3551092f2bcf24a479b40174f1462f76/0129052509v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e5/a0/e5a0f4de62a580ed71280869402a9b64/0129197312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/7b/e37ba41b42c7a59410ba0602b87b3e25/0128471490v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/58/90/589012e9659a67c828b52806b2ae94fe/0129143628v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/ca/38ca305fdd9ec806f05b75bb7e5ce3cb/0129229797v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/6e/a86e3402f17319013d3788295086cc78/0129232045v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/0b/190bfaf5cb55e2add9ddfc2f2a071e87/0129086020v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/f2/6bf2e81dc29df8c268253e4d78572a63/0128027687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/67/c667b2013753f13d80a8af7b6e93f6d4/0128866846v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1a/c2/1ac21fe6bccc9f656da933b525576519/0128695221v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/24/6e24583093f97249870d47fa6590a126/0129158113v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/47/fa47fb2e4f13ed17dc4739fa4c6cd1af/0122470970v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/fc/38fc2037506d79b8e6b79da39d393e2e/0128772245v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/dd/bbdd4200c21c0a24391b4511119bc030/0128991187v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/a8/9ba84bf777968072ccdbcc132daa2fcb/0127162321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/72/957207921b8d4f4428efb3e4db15e0cb/0127035831v1.jpeg)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/93500/93524/65.jpg)

:fill(fff,0)/p7i.vogel.de/companies/65/60/65609cf9d5d06/aagon-logo.png)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/134600/134600/65.jpg)

:quality(80)/p7i.vogel.de/wcms/43/67/4367e36a40bfb597f45ea1bd1256b090/0123789964v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/eb/76/eb76980cc824a06b5cdbaaf3aa671b45/0126830100v1.jpeg)