Sysinternal – kostenlose Tools für den Administrator, Teil 8 Gefährliche Rootkits gebührenfrei aufspüren

Spätestens seit CDs eines großen japanischen Unterhaltungselektronikkonzerns beim Einlegen in den Computer automatisch ein Rootkit unter Windows installierten, ist diese potentielle Gefahrenquelle einer breiten Masse bekannt. Doch wie werden Rootkits aufgespürt? Das kostenlose Sysinternal-Tool RootkitRevealer hilft dabei.

Anbieter zum Thema

Mit Rootkits soll die Existenz von Programmen verborgen werden. Entsprechend sind sie bei Schadsoftware wie Viren und Trojaner ein potentielles Einsatzgebiet, um eine Erkennung durch Sicherheitssoftware zu vermeiden.

Eine zuverlässige Erkennung von Rootkits ist nicht einfach, denn sie verfälschen die Rückgabe der Windows API-Funktionen für den Zugriff auf das Dateisystem und die Systemregistrierung. Fordert etwa ein Programm die Dateiliste eines Ordners an, in der das zu schützende Objekt enthalten ist, entfernt das Rootkit den entsprechenden Eintrag in der Dateiliste. Ähnliches erfolgt auch beim Zugriff auf die Systemregistrierung. So manches Rootkit sorgt über Manipulationen auch dafür, dass es in der Prozessliste nicht zu finden ist.

RootkitRevealer sucht Unstimmigkeiten

Beim Aufspüren von Rootkitls verlässt sich der RootkitRevealer nicht auf die Ergebnisse der Windows API-Funktionen. Vielmehr vergleicht er die dort erhaltenen Angaben mit seinen eigenen Ergebnissen. So liest er direkt, ohne API, das Dateisystem (FAT und NTFS) im RAW-Modus ein und kann damit Unstimmigkeiten bei der API-Rückgabe aufspüren. Auch den tatsächlichen Inhalt der Systemregistrierung gleicht das Tool über das Einlesen der entsprechenden Dateien mit dem zurückgegebenen Inhalt ab.

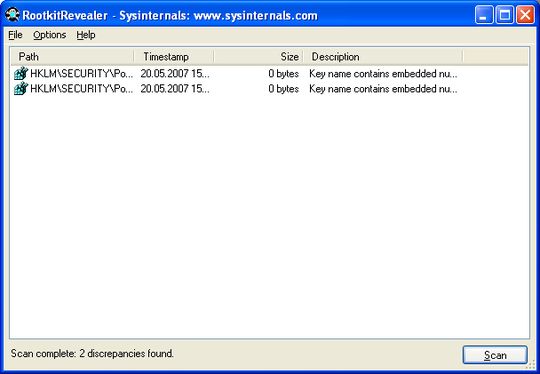

Findet der RootkitRevealer Abweichungen, werden diese im Programmfenster ausgegeben, da dies ein Hinweis auf ein vorhandenes Rootkit sein kann. Allerdings muss es sich nicht gleich bei jeder Fundstelle auch tatsächlich um ein Rootkit handeln. Im NTFS-Dateisystem werden etwa Metadaten abgespeichert, die von den Windows-API-Funktionen grundsätzlich nicht zurückgegeben werden, was dann zu harmlosen Unstimmigkeiten führt. Die Auflistung dieser Diskrepanzen kann im Tool deaktiviert werden. Daneben bedient sich auch manche Sicherheitssoftware der Rootkit-Technologie um ihre Existenz vor Schädlingen zu verschleiern. Entsprechend ist es Aufgabe des Anwenders, den zurückgegebenen Fundstellen des RootkitRevealers selbst nachzugehen und zu beurteilen.

Eine Entfernung eines gefundenen Rootkits ist nicht vorgesehen, das Tool dient ausschließlich der Analyse.

Einfache Handhabung

Die Anwendung des RootkitRevealers ist sehr einfach gehalten. Er kann bei allen Windows-Betriebssystemen ab NT4 eingesetzt und sollte mit Administrator-Rechten gestartet werden. Eine Installation ist nicht notwendig, die EXE-Datei ist direkt lauffähig.

Nach dem Start des Programms legt der Anwender fest, ob nur das Dateisystem oder auch die Systemregistrierung geprüft werden soll. Auch kann er das Auflisten der NTFS-Metadaten deaktivieren. Nach dem Start des Scans sollte er nicht ungeduldig werden, da der Suchvorgang je nach Umfang des Systems einige Minuten in Anspruch nimmt. Das Ergebnis kann der Anwender zur späteren Verwendung abspeichern.

Für den automatischen Start des Programms über Batch- oder Scriptdateien stehen einige Kommandozeilenparameter zur Verfügung, die in der mitgelieferten Hilfedatei erklärt werden.

Bei Fragen hilft ein Forum

Sollten bei der Anwendung oder den Ergebnissen des RootkitRevealers Fragen auftreten, so können diese in einem speziellen RootkitRevealer Forum diskutiert werden.

Artikelfiles und Artikellinks

Link: Download RootkitRevealer v1.71

Link: RootkitRevealer Forum

(ID:2010695)

:quality(80)/p7i.vogel.de/wcms/99/ab/99ab960dc06510df4b8a1408fb816382/0126822685v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c6/1f/c61fa9e09fbfcdbf0ea821ac6b630aef/0126873569v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/02/5d02e24caafc3a16fc10fc839726c1d5/0127065525v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/08/8d/088d5d8bbfa077d1c55554f9c131896e/0128890681v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/73/9573fdc9b603a964d473598628393cb8/0128990520v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/57/0f5747cabdaf11e0e668abe67f2ddb87/0128408076v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/cc/b7/ccb7dd07088b3c2a8890a04d5f304aa6/0128892977v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/03/6603dcf5811b0544dfe74ea606fc54a5/0128470202v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d6/48/d648faec4e66f14b26e1312bb0e69835/0128253062v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1f/55/1f555476e7b62980e40ef64646c76d96/0128307143v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1a/c2/1ac21fe6bccc9f656da933b525576519/0128695221v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/bf/52bf39a9a14e2cdecfea4bec4149f256/0128987268v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/90/1d90da2ea811074da0ba9707b8b2b54c/0128930781v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/9c/a79c0e47f3a405479ea5b3d7da1f3674/0128841393v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/2f/432fd5162259b2982b11baaa608c500a/0128628143v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/f0/29f00a02206c7d6533687ce5d418fa73/0124488120v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fc/f0/fcf0c571d5d6a8fd8ae1d5f0ebfb0679/0128936303v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/3e/953e513ad8b9dd6c9b7e6011b77d7eb5/0128886496v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/7b/e37ba41b42c7a59410ba0602b87b3e25/0128471490v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d1/01d190369acb8adb2c3ae334d859a7e4/0128515858v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/d4/3dd431a8430f012f79dddbde64eb2d0c/0128253082v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a4/31/a431ed64ab20f6bf8c7754ed522aa3ed/0128531184v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f9/81/f9810884e1da4c4a8d3f2d7435cced64/0128802998v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6b/f2/6bf2e81dc29df8c268253e4d78572a63/0128027687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/02/88/02880eccaba7186e9d3f97d50740993c/0127952929v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/73/4f/734fe884947527ce2d0ca9af55edff25/0127853319v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/24/6e24583093f97249870d47fa6590a126/0129158113v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/fb/b0fbe3f12e3a328274e9e4cb9274550f/0128976527v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0b/b8/0bb8f7990d17673a2e7cdc3a8c6a6eda/0129034359v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2e/e8/2ee85891028410648caa843887cd1ef2/0128934085v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/a8/9ba84bf777968072ccdbcc132daa2fcb/0127162321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/72/957207921b8d4f4428efb3e4db15e0cb/0127035831v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/a0/fa/a0fa0bce414f1a86f52c9a6bf9bfb0f5/0125891354v1.jpeg)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/93500/93524/65.jpg)

:quality(80)/p7i.vogel.de/wcms/2d/d2/2dd20dbf0c52c334031054aa1640daf8/0124219099v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/71/82/71821e49de9be296a8ec18c8912f86b8/0127058198v1.jpeg)